Who is the spy? Breve commento al mondo dello spionaggio tra storia, miti e leggende. 1

Per comprendere come gira la politica internazionale e nell’analizzarla, non si può fare a meno di sapere che, come nel passato, le informazioni sono l’elemento principale di conoscenza per agire sia in guerra sia in pace. Volumi sono stati scritti sulle’spie’ di ogni tempo, famose o completamente sconosciute. Ma come sono le ‘spie’? In realtà questo termine è vagamente dispregiativo. Dobbiamo parlare di professionisti dell’attività informativa ma l’immaginario collettivo è restato ancorato ad un archetipo che i film e i romanzi di Ian Flemig hanno contribuito a diffondere. Tra il serio e il faceto…occupiamoci di questo strano essere che è la ‘spia’ per capire come in realtà l’attività informativa sia importantissima anche nel nostro tempo…la National Security Agency (NSA) degli Stati Uniti ce ne ha dato una seria prova…questo è il primo di una serie di riflessioni che OA propone ai lettori inaugurando una speciale rubrica sull’argomento che si arricchirà anche di studi inediti.

Il Direttore Scientifico: Maria Gabriella Pasqualini

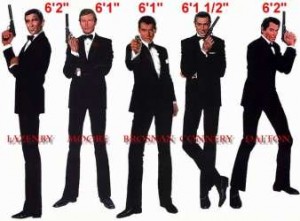

“My name is Bond, James Bond”, è certamente la battuta più celebre legata al mondo degli spy movies. I film di 007 sono entrati a buon diritto nell’olimpo del cinema di genere, grazie alla penna di Ian Fleming che inventò il personaggio di Bond ispirandosi alla vera storia di un operativo dell’MI6. Il nome di quello che viene universalmente riconosciuto come l’asso delle spie è Sidney George Reilly. Le origini e l’identità della famosa spia hanno confuso i ricercatori delle agenzie d’intelligence per più di un secolo. Gran parte della sua vita presunta e molte delle sue gesta famigerate sono ancora oggi avvolte da un fitto mistero. Tra le sue azioni più importanti vi furono l’infiltrazione nello Stato Maggiore generale tedesco nel 1917 e un tentativo di rovesciamento del regime bolscevico nel 1918. La sua reputazione con le donne era leggendaria così come il suo genio per lo spionaggio.

Imprese leggendarie a parte, Reilly costituisce un modello quasi romantico dello spionaggio o come in gergo viene chiamato “il gioco”. Il cinema e i libri che hanno per oggetto lo spionaggio ci hanno abituato ad una figura distorta di ciò che è realmente la spia. L’arte e la scienza dello spionaggio partono da molto lontano, già Sun Tzu nella sua Arte della guerra enumera il grande pregio dei sistemi informativi come uno degli elementi principali con il quale conseguire la vittoria in guerra.

La domanda che molti si pongono è: quali sono i requisiti di una spia, a cosa serve, quali studi si devono compiere per essere un agente segreto? Bene la risposta è: nessuno.

La verità è che tutti possono compiere atti di spionaggio. Quanti di noi da bambini hanno fatto la spia alla madre per dispetto a fratelli o sorelle; hanno trasgredito le regole date dai genitori in segreto o magari da ragazzi o adulti hanno spiato la propria ragazza o ragazzo, moglie o marito. Bene lo spionaggio non fa altro che elevare a potenza quella che è la principale caratteristica dell’animo umano ovvero la curiosità. Rivolgendola alla tutela di quelli che sono gli interessi politici, economici, militari e psicologici del proprio Paese. Bene lo spionaggio è questo, niente di più, niente di meno.

A questo punto per non cadere nella banalità, va doverosamente aggiunto che se pur il gioco implementa l’elemento della curiosità, questa va ben celata e doverosamente custodita. E’ vero anche che, se la caratteristica base dello spionaggio è l’interesse verso aspetti particolari utili ad un proprio interesse, questo da solo non basta a superare le barriere informative poste dalle istituzioni degli altri attori di cui si vogliono gremire le informazioni. Per questo l’esperienza con il tempo ha fatto si che le varie agenzie d’Intelligence sviluppassero metodi e tecniche sempre più innovative in grado di poter supportare gli agenti sul campo ed aggirare le barriere informative.

Il primo e più importante elemento da ricordare è che la fonte è l’elemento universale attorno al quale ruota tutta l’attività operativa di una spia. Questa ne è il fulcro, senza fonte non vi è informazione e senza questa viene meno la funzione dell’agente segreto. Le fonti principali dell’intelligence sono: la HUMINT (Human intelligence), la COMINT (Communications intelligence), l’ELINT (Electronic intelligence), l’IMINT (Imagery intelligence), la SIGINT (Signals intelligence), la TECHINT (Technical intelligence), l’OSINT (Open Source intelligence), la MASINT (Measurement and Signature intelligence) e l’ACINT (Acoustics intelligence). Si deve tenere conto che con il progresso scientifico tutte queste categorie sono implementate. Fattore assai più importante è che queste fonti hanno tutte importanza paritetica e quando vengono analizzate tramite quello che viene chiamato ‘ciclo intelligence’, ogni informazione è integrata con quella di un’altra categoria, per evitare quelli che sono chiamati colli di bottiglia informati.

Tralasciando temporaneamente lo studio particolareggiato di tutte le fonti informative, quella che è stata alla base dello spionaggio per secoli è la HUMINT. Questa categoria informativa si affida sostanzialmente ai rapporti umani, cioè a quelle che sono le caratteristiche e le capacità empatiche del soggetto. La caratteristica dell’intelligence umana è che paradossalmente è la più facile da reperire, poiché non ha bisogno di un utilizzo imponente di tecnologia. Normalmente un sorriso ed il savoir-faire ottengono molti risultati, ma questi devono essere coadiuvati anche da una conoscenza specifica del soggetto che è la “vittima” dell’agente manipolatore. Questa conoscenza non si ottiene dal nulla, ma da uno studio a priori dell’obiettivo individuato. Di norma si comincia studiando ogni aspetto dell’individuo: la personalità, il suo livello culturale, l’ambiente familiare, le sue abitudini, la natura del suo lavoro, la sua situazione economico-finanziaria e ogni aspetto che può essere ritenuto efficace per l’acquisizione della fonte. Finita questa fase di studio preliminare si creano le condizioni per l’avvicinamento, che al soggetto devono apparire del tutto fortuite. Si deve sempre tenere conto che l’obiettivo per sua natura, avendo a che fare con informazioni riservate è indotto dalla natura stessa del suo lavoro al sospetto, comunque si deve sempre pensare che dall’altra parte vi è una persona che riflette e pensa. L’avvicinamento al soggetto avverrà gradatamente per conquistarne la fiducia con incontri brevi e che non tradiscano la vera intenzione dell’agente. Una volta ottenuta la fiducia, si passerà alla vera natura del contatto, cioè il reperimento delle informazioni. Di norma si presenta al soggetto la natura particolare del proprio lavoro inducendolo alla collaborazione con il ricatto o con l’uso del denaro, seguendo un criterio espresso molto bene da Napoleone Bonaparte che affermava: “E’ più facile far leva sui vizi delle persone che sulle loro virtù”.

Una volta ottenutane la collaborazione, l’agente dovrà addestrare il soggetto al reperimento delle informazioni e a comunicarle con modalità di trasmissione appositamente studiate per mantenere un’assoluta riservatezza. A tal fine si possono utilizzare vari sistemi: come la buca morta o il passaggio delle informazioni tramite lo scambio di oggetti, non vi sono regole fisse, pertanto più inventiva e semplicità vi è, più le probabilità dell’acquisizione di informazioni saranno alte. La fonte, come anticipato, è la materia prima intorno alla quale ruota il lavoro dell’agente. Questa va protetta da eventuali fattori esterni destabilizzanti, creando le necessarie misure di sicurezza per una via d’uscita dal suo ambiente operativo nel caso sia scoperta. Il fornitore d’informazioni non va mai abbandonato al suo destino, il risultato di un suo cedimento, infatti, comporterebbe la compromissione di un’intera vena informativa o cosa più grave al riutilizzo di questa da parte della parte avversaria producendo informazioni false, di poco conto o nella peggiore delle ipotesi l’inquinamento dell’intera rete informativa in una determinata zona. Problema al quale furono soggetti gli Alleati nel 1943 in Olanda, quando lo spionaggio inglese credette, sulla base di false informazioni prodotte dall’Abwehr (Servizio di informazione militare tedesco), a seguito della cattura di un agente inglese, che possedesse una rete di circa 1500 sabotatori. La creazione di false stazioni e covi, produsse la cattura di oltre cinquanta operativi dello spionaggio inglese a tutto vantaggio del controspionaggio tedesco che arrivò anche a organizzare un viaggio di un finto rappresentante della resistenza olandese presso lo stato maggiore britannico. Una visita, che ovviamente, veniva continuamente posticipata.

L’obiettivo dei sistemi informativi può però trascendere il mero reperimento d’informazioni sensibili. Molte volte è più utile ai fini di un Paese produrre all’interno della nazione o alleanza avversaria effetti destabilizzanti atti a indebolirla. E’ questo il caso delle covert operations (operazioni nascoste). Questo tipo di procedure necessita di un impegno molto strutturato da parte di un’agenzia. Si deve agire in maniera molto forte sulle strutture sociali, economico e politico-militari del sistema paese che si vuole colpire. In questo caso lo studio alla base è ancora più profondo. In un tale ambito non si tratta di studiare le capacità cognitive e sociali di un individuo ma di un intero Paese. Si devono individuare quali sono gli elementi sclerotizzanti di una società e quali i punti di forza, il tutto deve essere fatto con estrema cautela perché le azioni che andranno intraprese non devono in alcun modo essere collegate agli interessi della fazione a cui l’agente d’influenza è collegato. Si è soliti distinguere le operazioni nascoste in quattro semplici tipologie: propagandistiche, politiche, economiche e violente.

Le operazioni di propaganda possiedono al loro interno un determinato livello d’intensità; si possono distinguere in tre categorie cromatiche: bianca (in cui la fonte della propaganda è palese), grigia ( in cui non vi è una fonte identificabile) e nera (viene indicata all’opinione pubblica una fonte di propaganda fasulla). Nelle ‘politiche’ il sostegno o la destabilizzazione è condotto in maniera più diretta, molte volte con il finanziamento diretto alla fazione al potere o a quella dell’opposizione. Un esempio di questo tipo di operazioni è costituito dal sostegno che durante la Guerra Fredda gli USA e l’Unione Sovietica concedevano tramite finanziamenti ai loro diretti referenti politici nei paesi del patto Atlantico.

Le operazioni di destabilizzazione economica sono molto complesse, soprattutto al giorno d’oggi, data l’estrema relazione tra questa e la finanza. L’intelligence economica è, di fatto, oggi la branca dello spionaggio che sembra aver preso il sopravvento rispetto le altre. Quello economico nelle relazioni fra i Paesi è senza dubbio un aspetto importantissimo, ma non può essere disgiunto da quello che è il tessuto sociale che produce quel tipo di economia, altrimenti si corre il rischio di essere ininfluenti rispetto all’obbiettivo che ci si è prefissati.

In ultima analisi, non meno importanti sono le operazioni violente, cioè quelle che coinvolgono quasi apertamente un paese straniero nella vita politica e civile di un altro. Di solito queste si realizzano con l’impiego di forze paramilitari.

La storia recente del XX secolo è costellata durante la guerra fredda di questo tipo di operazioni, risultate in veri e propri conflitti armati come quello del Vietnam per citarne uno. La categorizzazione non deve trarre in inganno, la maggior parte delle volte le operazioni di questo tipo seguono tutti i parametri sopra elencati in maniera graduale, andando ad implementare quelle sfere della vita sociale dove il fattore destabilizzante sembra avere maggiore percentuale di successo.

(continua)

©www.osservatorioanalitico.com – Riproduzione riservata

Lascia un commento